Internet è guasto

Internet è guasto

I link ai documenti citati in lingua inglese si trovano alla versione inglese di questa pagina.

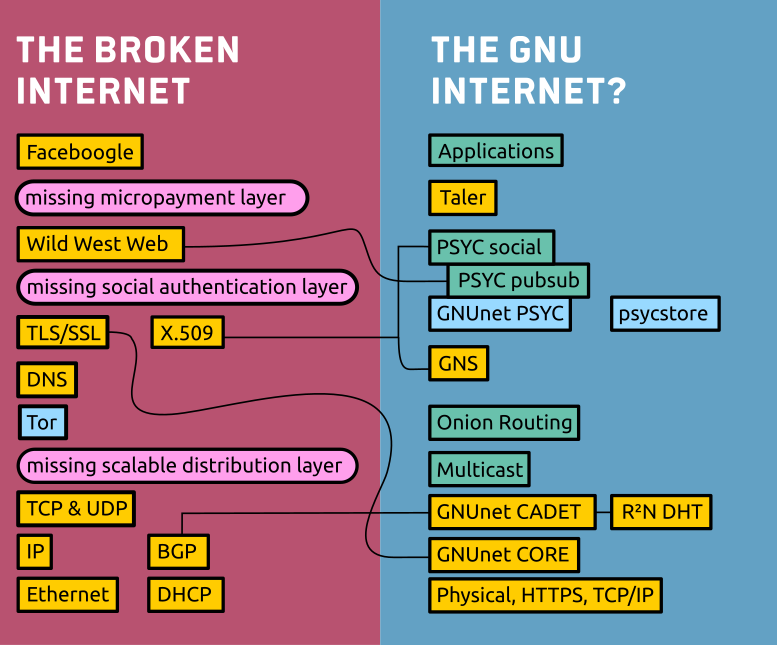

Questa pagina raccoglie evidenze sui molti livelli a cui l'attuale Internet è vulnerabile, insicuro o concepito male ("broken") e spiega come tali problemi non esistano nella nostra «architettura». Il documento «W3C STRINT» è un'ulteriore buona lettura per avere una panoramica sul tema.

Contents

- Ethernet, DHCP

- Protollo Internet (IP)

- Protocollo di interfacciamento di confine (BGP)

- Distribuzione generale e livello di scalabilità mancanti

- TCP, UDP

- Tor, l'instradamento a cipolla (onion)

- Sistema dei nomi di dominio (DNS)

- TLS & X.509

- Autenticazione e Sicurezza nel settore IT e nell'Internet delle cose

- E-Mail e SPAM

- Il Selvaggio Web del Far-West (Wild West Web)

- Livello di micro-pagamento generico mancante

- Faceboogle vs. Federazione

- Cifratura non sicura attraverso standard aperti

- Dobbiamo per forza utilizzare GNUnet e secushare?

Ethernet, DHCP

Quando DHCP assegna numeri IP attraverso Ethernet, i server «Rogue DHCP» possono eseguire l'«attacco "uomo nel mezzo"» sui dispositivi, facendo essi parte della rete locale.

In GNUnet, non è necessario assegnare alcun numero IP e qualsiasi altro nodo nella rete può tranquillamente essere usato per l'instradamento se è sua volontà ed è in grado di instradare. «Relativi problemi» come gli attacchi di "interruzione del servizio" (denial-of-service) possibili con DHCP non esistono nell'installazione di GNUnet. Trucchi come la simulazione di un "rubinetto del veleno" (PoisonTap) nella rete locale sono impossibili grazie ai meccanismi di protezione di CADET contro gli attacchi sybil.

Protollo Internet (IP)

In accordo con «la serie sulla "Rete dell'insicurezza" del Washington Post» gli inventori del TCP/IP volevano in origine realizzare una crittografia da utente finale a utente finale (end-to-end) direttamente all'interno del protocollo, così da garantire almeno l'autenticità delle trasmissioni anche se non del contenuto, stando ai limiti delle possibilità dei tardi anni '70. Attraverso l'impedimento di un qualsiasi uso pubblico della crittografia, la National Security Agency (NSA) guastò Internet nelle sue fondamenta fin dall'origine. Da allora non solo abbiamo un Internet che è non crittografato per impostazione predefinita, ma è anche insicuro a livello di provenienza di un qualsiasi pacchetto IP che può essere falsificato a volontà.

Le comunicazioni di GNUnet e secushare sono criptate dal livello più basso a quello più alto (bottom-up). Servendosi delle identità crittografiche delle entità come anche dei loro indirizzi di instradamento, il dirottamento del traffico diventa pura chiacchiera. Ogni nodo nella rete diventa automaticamente autorevole grazie a se stesso, semplicemente generando la sua identità crittografica che, grazie ai miracoli della matematica, è estremamente improbabile che un qualsiasi altro computer possa intenzionalmente ricrearla.

Protocollo di interfacciamento di confine (BGP)

«BGP», il protocollo è stato progettato su tre "strati" e fu implementato con l'intento di usarlo come soluzione temporanea per risolvere l'instradamento nella Rete mondiale, ma è rimasto in uso per decenni fino ad oggi. Esso soffre di problemi di scalabilità e stabilità ed offre numerose possibilità di dirottamento del traffico Internet dato che qualsiasi partecipante all'ISP è tecnicamente in grado di rimappare qualsiasi intervallo di indirizzi IP da un qualsiasi angolo del pianeta. Ciò è già accaduto svariate volte e può essere considerato una grave arma nella "guerra informatica". In sostanza, l'Internet guasto è stato così costruito sulla fiducia di centinaia di istituzioni – persino la sociologia ci insegna che ciò non può funzionare in modo sicuro.

I link ai documenti citati in lingua inglese si trovano alla versione inglese di questa pagina.

Come descritto nella documentazione di CADET e nelle presentazioni «video» («onion link»), GNUnet trova il suo percorso da un'estremità all'altra del nuovo Internet da sé stesso – eludendo ogni tentativo di sviarlo. Hai ascoltato l'affermazione di prima: i percorsi di Internet raggirano la censura. Con GNUnet ciò dovrebbe effettivamente avverarsi, per la prima volta.

Distribuzione generale e livello di scalabilità mancanti

Fino agli anni '90 diverse applicazioni come NNTP ed IRC si sono cimentate con una logica di distribuzione multicast. Nel 1992 la IETF ha tentato di risolvere il problema della «scalabilità» una volta per tutte, ratificando il protocollo 'IP Multicast'.

Il motivo per cui ciò è fallito – e come secushare intende affrontare il problema con un proprio livello multicast dentro GNUnet – è descritto nella pagina «pubsub».

TCP, UDP

«TCP» ha una sua lunga storia di vulnerabilità, soprattutto a causa della già citata mancanza di crittografia.

Non esiste un equivalente protocollo di comunicazione non sicuro su GNUnet. Tutti i circuiti virtuali forniti da CADET sono crittograficamente sicuri. Il dirottamento delle connessioni, per esempio, è impossibile.

Tor, l'instradamento a cipolla (onion)

Tor è un valido livello di autenticazione da utente finale a utente finale (end-to-end) e di crittografia quando viene utilizzato con i servizi personali nascosti, superiore a TLS e X.509 discussi di seguito. Oltre ai problemi generalmente conosciuti, la sola interfaccia di programmazione dell'applicazione (API) del "socket" usata per inviare e ricevere dati attraverso TCP apre un potenziale per la de-anonimizzazione attraverso la modellazione del traffico.

Ciò è discusso nella pagina «anonimato» in quanto coinvolge la maggior parte dei tentativi di anonimizzazione dei flussi TCP. In quella pagina si spiega anche in modo approfondito come la protezione dei metadati può essere migliorata da GNUnet e secushare.

Sistema dei nomi di dominio (DNS)

Molto vulnerabile.

I link ai documenti citati in lingua inglese si trovano alla versione inglese di questa pagina.

Al congresso 30c3 abbiamo avuto un eccitante quadro con gli autori di DNSSEC, CurveDNS, Namecoin e GNS. È diventato chiaro nel corso del dibattito come il Sistema dei Nomi GNU (GNS) sia il più avanzato nell'affrontare tutte le questioni implicate.

TLS & X.509

Con il livello TLS/SSL sviluppato attorno ad HTTP e X.509 come metodo tipico per l'autenticazione, Internet è stato dotato di crittografia sul livello sbagliato della Rete e si affida ad istituzioni esterne per l'autenticità, la quale può essere sovvertita dai governi a volontà.

- «https://en.wikipedia.org/wiki/Transport_Layer_Security#Security»

- Vedi anche «http://patrol.psyced.org/» sulle ragioni per cui abbiamo sviluppato l'estensione 'Certificate Patrol' per Tor Browser / Firefox e i molti articoli che abbiamo raccolto che ci hanno dimostrato che non eravamo abbastanza paranoici.

Vedi sopra nella sezione 'Protocollo Internet (IP)' come GNUnet cripta tutto dal basso senza bisogno di autorità esterne. Vedi GNS e il grafo sociale distribuito di secushare come modi migliori di scambiarsi informazioni di autenticazione piuttosto che con X.509 e DNSSEC/DANE.

Autenticazione e Sicurezza nel settore IT e nell'Internet delle cose

Mentre il mondo degli affari è pronto a vendere "cose" che si connettono a internet, l'assenza di metodi ragionevoli di autenticazione sono una continua minaccia per questi dispositivi che possono essere sovvertiti e usati contro i loro proprietari. La pagina sulla «sicurezza» descrive proprio come il grafo sociale distribuito di secushare può ridurre, se non eliminare, in modo generale il più grande scenario di minaccia relativo ai dispositivi IT non mantenuti in sicurezza.

I link ai documenti citati in lingua inglese si trovano alla versione inglese di questa pagina.

Se pervasivo e crittografico, l'aspetto sociale può essere la parola chiave per risolvere i problemi tecnologici che sono di fatto sociologici. Se tutte le interazione sulla Rete richiedono prima un permesso dagli esseri umani per aver luogo, i protocolli di comunicazione di secushare sono le sole parti di software che effettivamente necessitano di essere prive di errori. Qualsiasi bug che dovesse esistere nel software di un'applicazione ed anche nei kernel dei sistemi degli utenti non avrebbe più un ruolo grave a meno che le persone che volessero farne un abuso sono tra quelle a cui è stato concesso l'accesso, ma questo lo si concede supponendo che il loro comportamento sia rispettoso.

Non è una forzatura dire che GNU Internet diventerebbe davvero un luogo più sicuro con risolti i problemi tipici e ben conosciuti dell'Internet guasto.

E-Mail e SPAM

Nel nuovo Internet non si può più spammare la gente. Dettagli, vedi versione inglese.

Il Selvaggio Web del Far-West (Wild West Web)

L'intera architettura del «Web» è ottimizzata per l'economia basata sulla collezione dei dati, che contiene "rubinetti" per la sorveglianza tra «HTTP» (ETag, Cookie, negoziazione dei contenuti…), HTTPS (identificatori di sessioni TLS persistenti), Javascript (AJAX, WebRTC, Canvas API, tracciamento dei movimenti del mouse, misura dell'esitazione della pressione dei tasti sulla tastiera e dell'abilità di battitura, librerie di selezione dei font, ecc.), direttamente HTML (video HTML) ed indirettamente attraverso il permesso di includere script deanonimizzanti, font e immagini provenienti da siti di sorveglianza come Facebook e Google. I browser Web stessi forniscono "caratteristiche" native quali la "Navigazione Sicura", la quale identifica l'utente tramite Google immediatamente all'inizio della sessione.

L'intera architettura del Web introduce una fame artificiosa per l'accesso in tempo reale ai server e persino ai sistemi in cloud che pongono tale dipendenza come un merito per l'affidabilità.

I link ai documenti citati in lingua inglese si trovano alla versione inglese di questa pagina.

La pagina «business» suggerisce un modo completamente diverso di funzionamento per un tipo di Web mondiale etico.

Livello di micro-pagamento generico mancante

Per un breve periodo nella metà degli anni '90, il commercio su Internet era indeciso se prendere la strada delle pubblicità o introdurre un sistema di micropagamenti. Sfortunatamente i contendenti nel mercato dei pagamenti non pubblicarono il loro codice sorgente, pensando avidamente di poter realizzare una "vacca da mungere" tutta per loro. Nel frattempo l'industria della pubblicità scoprì il valore della raccolta dei dati personali dei clienti. Ora Internet nemmeno conosce o considera più un'alternativa all'economia della sorveglianza che minaccia i pilastri costituzionali della democrazia.

«Taler» è un'implementazione del software libero GNU del tipo sistema di micro-pagamenti che Internet avrebbe dovuto avere allora ed oggi. Funziona sia attraverso l'Internet guasto che il GNU Internet e fornisce un'alternativa etica sia alla sorveglianza che all'economia delle blockchain (Bitcoin e remix). Quest'ultima non fornisce alcun metodo alla società umana per ottenere una giusta quota tramite tassa di transazione, quindi agendo come un paradiso fiscale digitale, per non menzionare il danno ecologico di questi sistemi.

Faceboogle vs. Federazione

L'assenza di una soluzione generale per la scalabilità costringe ed autorizza le aziende a sviluppare sistemi di distribuzione lato server proprietari, a partire dal 1994 con il "Bundesdatenautobahn" (autostrada dei dati federale), seguito da Akamai, fino ad arrivare all'infrastruttura cloud di oggi. In combinazione con l'economia dei dati aggregati, la quale funziona al meglio per coloro che possiedono la maggior parte dei dati, si è formata un'architettura oligarchica vicina ad un monopolio. L'assenza di un basso livello di crittografia da utente finale a utente finale (end-to-end) ha inoltre permesso a questi giocatori di monetizzare i dati intimi. L'assenza di un ovvio e naturale sistema di pagamento ha fatto di loro dei guardiani all'ingresso dei negozi e dei siti commerciali su Internet.

Leggende tradizionali su Internet suggeriscono che l'alternativa ai sistemi cloud sia la «federazione» dei server privati che usano standard aperti come SMTP, XMPP, Diaspora, GNU Social e via dicendo. Segui il link per leggere come mai ciò non ha funzionato per diversi decenni.

L'approccio di secushare e GNUnet è quello di rinnovare completamente l'infrastruttura sottostante, fornendo all'architettura i livelli mancanti, così che gli esseri umani non siano più dipendenti dalle aziende per raggiungere la libertà digitale di interazione e di intimità.

Cifratura non sicura attraverso standard aperti

Vedi anche la nostra critica alla «crittografia end-to-end veicolata con protocolli federati non sicuri» quali SMTP e XMPP.

Dobbiamo per forza utilizzare GNUnet e secushare?

Certamente no. Chiunque avrebbe potuto iniziare nel 2001 a pensare a queste cose ed arrivare al punto a cui siamo oggi, purtroppo non abbiamo notizia di qualsiasi altra tecnologia che abbia considerato organicamente l'intera pila di problemi, senza limitarsi ad alcune parti di essa, ma questo non ci impedisce di iniziare. Si dovrebbe evitare di ripetere gli errori che altri hanno fatto in precedenza (l'informatica è sempre stata brava nel ripetere gli errori, perciò è una sfida veramente difficile).

Ma alla fine non importa da dove venga la soluzione quanto piuttosto che effettivamente funzioni, questo è il motivo per cui supportiamo l'idea che una «legislazione» dovrebbe definire il quadro, la lista delle caratteristiche desiderabili che il futuro Internet dovrebbe avere, allora l'industria è benvenuta a trovare soluzioni in tempo utile, con o senza secushare e GNUnet. Anche se secushare fosse una realtà pronta all'uso, avrebbe comunque bisogno di una mano per affermarsi. La legislazione potrebbe essere l'unica mano in grado di stabilire una scelta etica rispetto ad una convenienza commerciale.

Last Change: 2017-09-19